Secondo il Threat Report di Proofpoint, il quarto trimestre del 2017 ha visto alcuni cambiamenti nello scenario delle minacce: da un ritorno degli allegati malevoli dopo il picco degli URL che ha caratterizzato il Q3, all’emergenza di moduli di coin mining nei malware principali quali il Trojan bancario ‘The Trick’. Nonostante ciò, il ransomware resta la prima minaccia in termini di volumi, mentre quelle relative ai canali social media continuano a salire in maniera generalizzata trimestre su trimestre.

I banking Trojan hanno riguadagnato terreno in termini di volume complessivo dei messaggi, principalmente a causa di campagne massive da parte di un unico attore, mentre il rapido aumento del valore delle crypto valute ha generato significativi cambiamenti nel comportamento dei cyber criminali, al di là della crescita dell’attività di coin mining. Inoltre, anche se il traffico di exploit kit è ulteriormente calato, sono comparsi diversi exploit di documenti, arricchendo i toolkit dei malintenzionati.

Le principali indicazioni del Proofpoint Threat Report del trimestre sono:

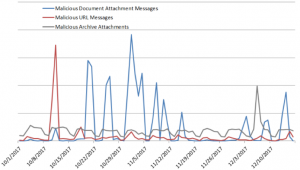

I malintenzionati sono tornati ad avvalersi di allegati malicious document (maldoc) nel quarto trimestre 2017 dopo gli attacchi basati su URL che hanno contraddistinto Q3. Le email foriere di maldoc sono cresciute del 300%, con la maggior parte del traffico derivante da massive campagne di attacco che hanno sfruttato il protocollo Microsoft Dynamic Data Exchange (DDE). Altri exploit hanno favorito la distribuzione di documenti malevoli poiché i malintenzionati hanno tentato di sfruttarli prima che venissero implementate le patch su larga scala.

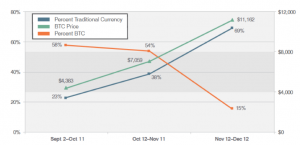

Distribuito con allegati di documenti o URL, il ransomware resta il principale payload presente nei messaggi malevoli, responsabile del 57% del volume totale dei messaggi. Rapide e significative variazioni nel valore delle crypto valute hanno influenzato il mercato del ransomware, con le richieste di pagamento di riscatto in Bitcoin calate del 73% trimestre su trimestre. I malintenzionati hanno preferito dollari o valute locali, anche se i pagamenti vengono ancora generalmente effettuati in Bitcoin.

Distribuito con allegati di documenti o URL, il ransomware resta il principale payload presente nei messaggi malevoli, responsabile del 57% del volume totale dei messaggi. Rapide e significative variazioni nel valore delle crypto valute hanno influenzato il mercato del ransomware, con le richieste di pagamento di riscatto in Bitcoin calate del 73% trimestre su trimestre. I malintenzionati hanno preferito dollari o valute locali, anche se i pagamenti vengono ancora generalmente effettuati in Bitcoin.

I banking Trojan, in particolare The Trick e Emotet, sono anch’essi apparsi di frequente. The Trick è stato il più diffuso via email, responsabile per l’84% dello spam malevolo che conteneva un Trojan bancario. The Trick, come molti altri malware, era inoltre dotato anche di un modulo di coin mining, che genera nuovi metodi di monetizzazione per i suoi operatori.

I banking Trojan, in particolare The Trick e Emotet, sono anch’essi apparsi di frequente. The Trick è stato il più diffuso via email, responsabile per l’84% dello spam malevolo che conteneva un Trojan bancario. The Trick, come molti altri malware, era inoltre dotato anche di un modulo di coin mining, che genera nuovi metodi di monetizzazione per i suoi operatori.

Molti attacchi hanno continuato a integrare tecniche di spoofing e social engineering tra cui domini lookalike e typosquatted. Per la prima volta abbiamo sono stati analizzati dei domini lookalike e il character-swapping è stata la tecnica più utilizzata per creare domini che si potevano confondere con quelli di brand o organizzazioni legittimi.

Exploit kit e attacchi web-based

Il traffico da exploit kit (EK) è sceso di un altro 31% da Q3, registrando il livello più basso da diversi anni. Tuttavia, le tecniche di social engineering hanno continuato a crescere negli attacchi web-based, mentre l’attività EK si è consolidata su RIG EK.

Social Media

Entrambe le minacce monitorate sui canali social media sono aumentate in Q4. Account di supporto al cliente fraudolenti sui social media utilizzati per attività dette di “angler phishing” sono salite del 30%. Al tempo stesso, i link di phishing sono cresciuti del 70% dal trimestre precedente.

Suggerimenti Proofpoint

Il Q4 Threat Report offre informazioni sullo scenario delle minacce in costante evoluzione. Qui di seguito i suggerimenti di Proofpoint per i prossimi mesi:

- Assumere che gli utenti clicchino. Il social engineering costituisce il canale più diffuso per lanciare attacchi email e i criminali continuano a trovare nuovi modi per sfruttare il fattore umano. Scegliete una soluzione a che identifichi e metta in quarantena sia le minacce via email in ingresso destinate ai dipendenti, sia quelle outbound che mirano invece ai clienti, prima che raggiungano l’inbox.

- Disporre di una soluzione di email fraud defense robusta. Le frodi via email a basso volume molto mirate spesso non hanno alcun payload e sono quindi difficili da identificare. Investite in una soluzione che abbia capacità di classificazione dinamica che possa essere utilizzata per mettere a punto policy di quarantena e blocco.

- Proteggere brand reputation e clienti. Combattete gli attacchi destinati ai vostri clienti via social media, email e mobile—soprattutto gli account fraudolenti che sfruttano il vostro brand. Cercate una soluzione di sicurezza completa per i social media che monitori tutti i canali e segnali eventuali attività fraudolente.

- Collaborare con un vendor di threat intelligence. Gli attacchi più mirati richiedono una sofisticata threat intelligence. Sfruttate una soluzione che combini tecniche statiche e dinamiche per identificare nuovi strumenti, tattiche e target di attacco e per studiare lo scenario in evoluzione, e che poi impari da esse.

![[2024] Come Sbloccare iPhone senza codice con 4 Metodi? Come Sbloccare iPhone senza codice](https://www.bitmat.it/wp-content/uploads/2024/04/Senza-titolo-8-218x150.png)

![[2024] Come Sbloccare iPhone senza codice con 4 Metodi? Come Sbloccare iPhone senza codice](https://www.bitmat.it/wp-content/uploads/2024/04/Senza-titolo-8-150x150.png)

![[2024] Come Sbloccare iPhone senza codice con 4 Metodi? Come Sbloccare iPhone senza codice](https://www.bitmat.it/wp-content/uploads/2024/04/Senza-titolo-8-100x70.png)