Il team dei ricercatori di Kaspersky Lab hanno scoperto la modalità con cui sfugge ai sistemi di rilevamento il gruppo criminale di lingua russa Turla impedendo la localizzazione e la scoperta delle attività. Per risolvere il problema dell’anonimato, il gruppo sfrutta i punti deboli della sicurezza nelle reti satellitari di tutto il mondo.

Turla è il nome di un sofisticatissimo gruppo di cyberspionaggio, che è stato attivo per più di 8 anni. I criminali che si celano dietro Turla hanno infettato centinaia di computer in più di 45 Stati, inclusi Kazakistan, Russia, Cina, Vietnam e Stati Uniti. Le organizzazioni che sono state infettate includono istituzioni governative e ambasciate così come istituzioni che operano in campo militare, istruzione, ricerca e aziende farmaceutiche. Nella fase iniziale, la backdoor Epic esegue una mappatura delle vittime. Solo per gli obiettivi di alto profilo, i criminali utilizzano, nella fase successiva, un esteso meccanismo di comunicazione satellitare in grado di nascondere le proprie tracce.

Le comunicazioni satellitari sono conosciute soprattutto come strumento di trasmissione televisiva e comunicazioni di sicurezza ma vengono utilizzate anche per fornire accesso a Internet. Questi servizi vengono utilizzati soprattutto in località remote dove tutti gli altri tipi di accesso a Internet sono instabili o lenti, o addirittura inesistenti. Una delle connessioni Internet satellitari più diffuse ed economiche è la cosiddetta connessione downstream-only.

In questo caso, le richieste in uscita dal PC utente vengono comunicate attraverso linee convenzionali (una connessione cablata o GPRS), con tutto il traffico in entrata proveniente dal satellite. Questa tecnologia consente all’utente di utilizzare una velocità di download abbastanza rapida che nasconde però uno svantaggio: tutto il traffico downstream ritorna al PC in chiaro. Qualsiasi utente che abbia cattive intenzioni spendendo poco può dotarsi di un software e di un set di attrezzature che gli consentono di intercettare il traffico e ottenere l’accesso a tutti i dati scaricati dagli utenti.

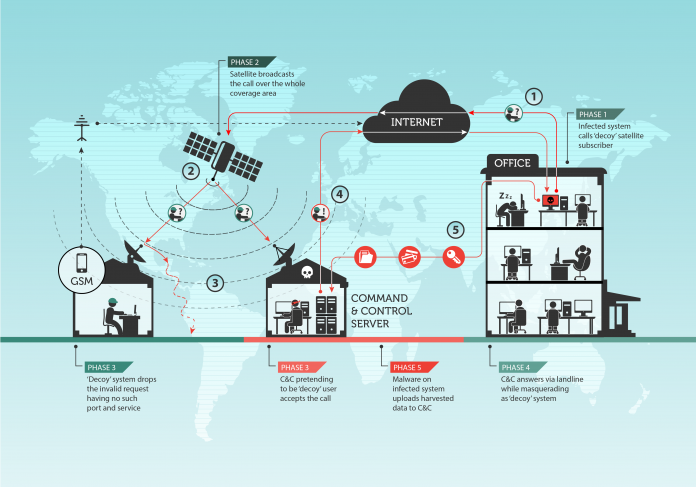

Il gruppo criminale Turla approfitta di questa debolezza in modo del tutto diverso: la sfrutta per nascondere la posizione dei propri server C&C (Command and Control), una delle parti più importanti di questa infrastruttura dannosa. Il server C&C è essenzialmente una “homebase” per i malware dislocati sui PC delle vittime. Scoprire dov’è posizionato il server può portare gli investigatori a individuare i dettagli di chi sta dietro all’operazione. Ecco come il gruppo criminale Turla sta evitando questi rischi:

1. Come prima cosa il gruppo “ascolta” il downstream proveniente dal satellite allo scopo di identificare indirizzi IP attivi di utenti che utilizzano collegamenti Internet satellitari e che si trovano online in quel preciso momento.

2. In un secondo momento viene scelto un indirizzo IP online da utilizzare per mascherare il server C&C, senza che il legittimo utente ne sia a conoscenza.

3. Le macchine infettate da Turla vengono poi istruite su come estrapolare i dati dagli IP prescelti di utenti che utilizzano collegamenti satellitari a Internet. I dati viaggiano attraverso linee convenzionali fino ai teleport di un Internet provider satellitare per poi arrivare al satellite e infine passare agli IP prescelti.

Curiosamente, anche l’utente il cui indirizzo IP è stato utilizzato dai criminali per prelevare i dati dalla macchina infetta, riceverà il pacchetto dati senza però rendersene conto. Questo accade perché i criminali del gruppo Turla istruiscono le macchine infette ad inviare dati a porte che, nella maggioranza dei casi, sono chiuse di default. Ne consegue che il PC di un utente legittimo lascierà uscire questi pacchetti mentre il server C&C di Turla, che tiene queste porte aperte, riceverà e processerà i dati estratti.

Un altro aspetto importante delle tattiche utilizzate da Turla riguarda la tendenza ad utilizzare i provider della connessione Internet satellitare dislocati in Medio Oriente o in Africa. L’indagine svolta dagli esperti di Kaspersky Lab ha consentito di individuare il gruppo criminale che si cela dietro Turla utilizzando gli IP di provider situati in Congo, Libano, Libia, Niger, Nigeria, Somalia e Emirati Arabi Uniti.

Il raggio dei satelliti utilizzati dagli operatori presenti in questi Paesi generalmente non coprono territori come Europa o Nord America, rendendo quindi estremamente difficile per la maggior parte degli esperti di sicurezza indagare su questi attacchi.

I prodotti di Kaspersky Lab rilevano e bloccano con successo il malware utilizzato dalla minaccia Turla rilevandolo con i seguenti nomi:

Backdoor.Win32.Turla.

Rootkit.Win32.Turla.

HEUR:Trojan.Win32.Epiccosplay.gen

HEUR:Trojan.Win32.Generic