Internet e sicurezza vanno sempre meno a braccetto. Le minacce informatiche sono infatti in continua crescita e i cybercriminali sono pronti a sfruttare qualunque passo falso degli utenti, violando i loro sistemi troppo spesso non aggiornati. Un quadro che è stato ben dipinto da Akamai che ha appena presentato il proprio Rapporto sulla Sicurezza relativo al secondo trimestre 2015.

Gli attacchi DDoS in breve

Negli ultimi tre trimestri il numero di attacchi DDoS è sempre raddoppiato rispetto allo stesso periodo dell’anno precedente. E sebbene nell’ultimo trimestre gli attaccanti abbiano preferito attacchi meno potenti ma di durata superiore, il numero di pericolosi mega attacchi è ancora cresciuto. Nel secondo trimestre 2015 si sono registrati 12 attacchi da oltre 100 gigabit per secondo e 5 da oltre 50 milioni di pacchetti al secondo. Ben poche organizzazioni possono avere la capacità di sopportare tali attacchi da sole.

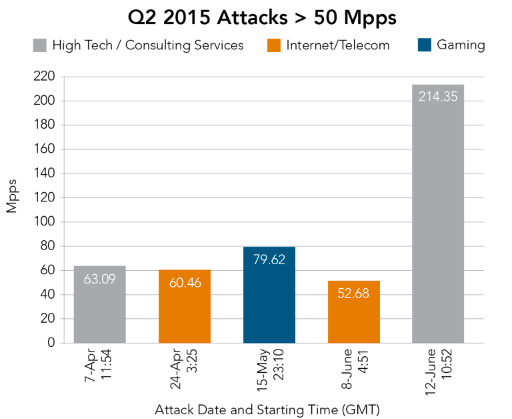

L’attacco più violento sferrato nel secondo trimestre 2015 è durato 13 ore con picchi da oltre 240 Gbps. La banda di picco è normalmente limitata a una finestra di una-due ore. Nello stesso periodo abbiamo anche assistito all’attacco più potente mai registrato sulla rete Prolexic Routed in termini di pacchetti trasmessi, con picchi di 214 Mpps. Attacchi di questa entità sono in grado di mettere fuori uso i router tier 1 come quelli usati dagli Isp.

L’attività relativa agli attacchi DDoS ha fatto registrare un nuovo record nel secondo trimestre, con un incremento del 132% rispetto allo stesso periodo del 2014 e del 7% rispetto al primo trimestre 2015. La banda di picco media e il volume degli attacchi sono aumentati lievemente rispetto al Q1, rimanendo però significativamente più bassi rispetto al Q2 2014.

SYN e SSDP (Simple Service Discovery Protocol) sono stati i vettori più comuni di attacchi DDoS nel trimestre, ciascuno responsabile di circa il 16% del traffico. La proliferazione di dispositivi domestici non sicuri connessi a Internet che utilizzano il protocollo Universal Plug and Play (UPnP) continua a farne un obiettivo interessante per i reflector SSDP. Gli attacchi SSDP, praticamente quasi sconosciuti un anno fa, sono stati uno dei principali vettori negli ultimi tre trimestri. I flussi SYN sono uno dei vettori più comuni in tutti gli attacchi volumetrici sin dalla prima edizione del rapporto nel Q3 2011.

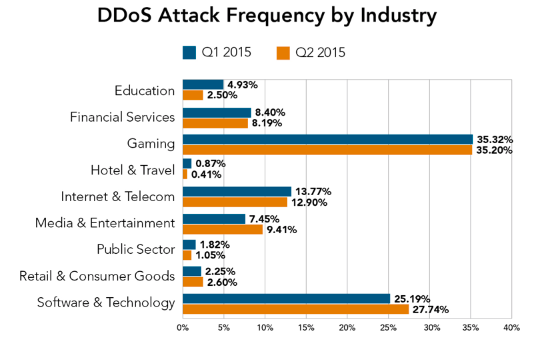

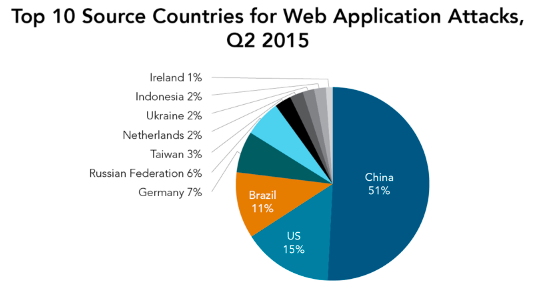

Il gaming online continua ad essere il settore più colpito dal Q2 2014, obiettivo del 35% degli attacchi DDoS. La Cina è la sorgente principale di attacchi non schermati negli ultimi due trimestri ed è sempre stata ai primi tre posti in tutte le edizioni del report.

Rispetto al Q2 2014

- +132,43% di attacchi DDoS

- +122,22% di attacchi DDoS al livello applicativo (Layer 7)

- +133,66% di attacchi DDoS al livello infrastrutturale (Layer 3 e 4)

- +18,99% nella durata media degli attacchi:64 vs. 17,35 ore

- -11,47% nella banda di picco

- -77,26% nei volumi di picco

- +100% di attacchi da oltre 100 Gbps: 12 vs. 6

Rispetto al Q1 2015

- 7,13% incremento del numero totale di attacchi DDoS

- 17,65% incremento del numero di attacchi DDoS Layer 7

- 6,04% incremento nel numero degli attacchi Layer 3 e 4

- – 16,85% diminuzione della durata media degli attacchi (20.64 vs. 24.82 ore)

- 15,46% incremento nella banda di picco media

- 23,98% incremento nel volume di picco medio

- 50% incremento del numero di attacchi da oltre 100 Gbps: 12 vs. 8

- Come nel Q1 2015 la Cina è al primo posto tra i Paesi origine di attacchi DDoS

Attacchi ad applicazioni Web

Akamai ha inserito per la prima volta nel primo trimestre 2015 i dati relativi agli attacchi a applicazioni web. In questo trimestre sono stati analizzati due ulteriori vettori di attacco: Shellshock e XSS (cross-site scripting)

Shellshock, una vulnerabilità legata al bug Bash registrata per la prima volta nel settembre 2014 è stata sfruttata nel 49% degli attacchi di questo trimestre. Il 95% degli attacchi è stato rivolto a un unico obiettivo, un’azienda del comparti finanziario, con un attacco aggressivo e persistente, durato diverse settimane. Poiché gli attacchi Shellshock avvengono tipicamente su connessioni HTTPS, questo attacco ha determinato la prevalenza di attacchi tramite HTTPS rispetto a HTTP. Solo il 9% degli attacchi erano transitati su HTTPS, nel Q1, contro il 56% nel Q2.

A parte Shellshock, gli attacchi SQLi (SQL injection) hanno rappresentato il 26% del totale, con un incremento del 75% sul trimestre precedente. Sono calati significativamente, invece, gli attacchi LFI (local file inclusion): questi erano il principale vettore di attacchi a applicazioni web nel primo trimestre, ridottisi al 18% nel secondo. Gli attacchi di tipo remote file inclusion (RFI), PHP injection (PHPi), command injection (CMDi), OGNL injection che usano OGNL Java Expressing Language (JAVAi), e malicious file upload (MFU) hanno rappresentato insieme non più del 7% degli attacchi web application.

Come nel Q1 2015 i settori più colpiti sono i servizi finanziari e il retail.

La minaccia dei temi e plugin WordPress di terze parti

WordPress, la piattaforma più diffusa al mondo per la gestione di blog e siti web, rappresenta un target allettante per chi voglia sfruttare centinaia di vulnerabilità note per costruire botnet, diffondere malware e lanciare attacchi DDoS.

I plug in di terze parti sono sottoposti a pochi o nessun controllo del codice. Per meglio comprendere lo scenario, Akamai ha testato più di 1300 tra i più popolari plugin e temi. Ne sono stati identificati 25 che contenevano almeno una nuova vulnerabilità. In alcuni casi addirittura le vulnerabilità erano più d’una, per un totale di 49 potenziali exploit. La lista completa delle vulnerabilità è allegata al report, insieme a una serie di raccomandazioni per rendere più sicure le installazioni WordPress.

I pro e i contro di Tor

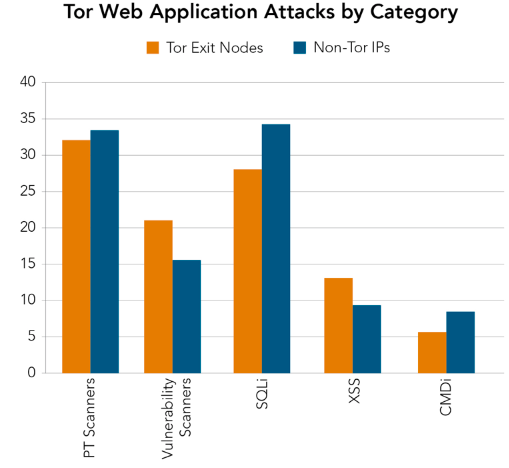

Il progetto TOR (Onion Router) garantisce che il nodo di ingresso di una rete non coincida con quello di uscita, fornendo un manto di anonimità ai suoi utenti. TOR ha molti utenti corretti, ma la sua anonimità lo rende una opzione interessante per i malintenzionati. Per stabilire il rischio connesso al consentire il traffico Tor, Akamai ha analizzato il traffico web per i clienti del servizio Kona su un periodo di sette giorni.

L’analisi ha dimostrato che il 99% degli attacchi provenivano da indirizzi IP non Tor. Tuttavia una su 380 richieste da nodi di uscita Tor era maligna, contro una richiesta su 11.500 da IP non Tor. Ciò detto, il blocco del traffico Tor potrebbe avere un’influenza negativa sul business. Tuttavia, le richieste TTP legittime a pagine di e-commerce indicano che i nodi di uscita Tor hanno percentuali di conversione paragonabili a quelle di IP non Tor.