[section_title title=Vecchio malware, nuovi trucchi – Parte 1]

Seguire il percorso di minima resistenza è una tendenza naturale: è il motivo per cui i fiumi scorrono attorno alle montagne e l’elettricità scarica a terra seguendo la via più breve. In questo modo si spiega anche perché la crescita dei nuovi malware è stata così rapida negli ultimi due anni. Seppure rimane una piccola quantità di programmatori che continua a sviluppare con attenzione malware avanzato e complesso – ad esempio Stuxnet, Flame e Duqu, che andavano a danneggiare interessi di portata nazionale – la stragrande maggioranza dei potenziali hacker ottiene i propri risultati seguendo la via più facile.

Gli Hacker anno avuto modo di apprezzare i vantaggi di un attacco malware e sono anche consapevoli dell’esistenza di semplici tool in grado di rendere automatica la creazione di nuovi malware che passano inosservati agli antivirus convenzionali. La conseguenza è la produzione massiva e la distribuzione su scala industriale di codice malevolo prodotto da individui con competenze di programmazione elementari, se non inesistenti.

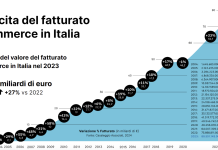

In effetti, il recente Security Report di Check Point mostra che sono stati rilevati più malware sconosciuti negli ultimi due anni che non negli ultimi 10. Mentre i lanci di nuovi malware si attestavano sui 18 milioni tra il 2010 e il 2011, confermando un trend statico, nel 2012 questa cifra e quasi raddoppiata con 32 milioni, passando a 83 milioni nel 2013 e addirittura 142 milioni nel 2014 – quasi decuplicandosi rispetto a tre anni prima! Ancora peggiore è il dato della rapidità con cui il fenomeno si sta espandendo. In media, nel 2014 le aziende monitorate dal Report hanno scaricato 106 malware sconosciuti ogni ora, con una frequenza di 48 volte superiore rispetto al 2013.

Nella maggior parte dei casi, si trattava di file malevoli già esistenti a cui erano semplicemente state portate minime modifiche di codice, letteralmente trasformandoli in vecchi malware con un nuovo asso nella manica, sufficiente ad aggirare anche gli antivirus più aggiornati.

Costruire una trappola migliore

Un proverbio inglese dice: “costruisci una trappola per topi migliore e il mondo te la vorrà comprare”. Per evitare di essere tratto in inganno da questi nuovi trucchi da hacker, suggeriamo quindi di implementare un sistema di rilevazione addizionale conosciuto come threat emulation, o sandboxing. Le prime versioni di questa tecnologia funzionavano intercettando i file sospetti nel momento in cui arrivavano al gateway dell’organizzazione presa di mira; i file venivano messi in una zona virtualizzata di quarantena (la sandbox) e ispezionati in tempo reale alla ricerca di comportamenti sospetti. Se il comportamento del file risultava effettivamente malevolo, ad esempio perché cercava di effettuare modifiche anomale ai registri o alle connessioni di rete, veniva isolato impedendo all’infezione di penetrare nella rete.

Benché questo approccio accresca notevolmente i tassi di rilevazione del malware, i criminali già sono consapevoli che questa tecnologia è presente in una percentuale significativa di reti, e hanno risposto implementando altre tecniche di evasione. Questo ha comportato lo sviluppo di un nuovo approccio: il sandboxing a livello della CPU, che consente uno sguardo più approfondito sulle attività dei file sospetti.

Per continuare a leggere consultare la pagina successiva